कंप्यूटर से एक नया यूएसबी डिवाइस कनेक्ट करते समय, विंडोज स्वचालित रूप से डिवाइस का पता लगाता है और एक उपयुक्त ड्राइवर स्थापित करता है। नतीजतन, उपयोगकर्ता लगभग तुरंत कनेक्टेड यूएसबी ड्राइव या डिवाइस का उपयोग कर सकता है। कुछ संगठनों में, संवेदनशील डेटा के रिसाव और कंप्यूटरों को संक्रमित करने से रोकने के लिए सुरक्षा कारणों से यूएसबी स्टोरेज डिवाइस (फ्लैश ड्राइव, यूएसबी एचडीडी, एसडी कार्ड आदि) का उपयोग अवरुद्ध है। यह आलेख वर्णन करता है कि बाहरी हटाने योग्य USB-ड्राइव को अक्षम करने के लिए समूह नीति (GPO) का उपयोग कैसे करें।

डोमेन कंप्यूटर पर USB संग्रहण उपकरणों को अक्षम करने के लिए GPO को कॉन्फ़िगर करना

विंडोज के सभी संस्करणों में, विंडोज 7 से शुरू होकर, आप समूह नीतियों का उपयोग करके बाहरी ड्राइव (यूएसबी, सीडी / डीवीडी, फ्लॉपी, टेप आदि) तक पहुंच को लचीले ढंग से प्रबंधित कर सकते हैं (हम BIOS सेटिंग्स के माध्यम से यूएसबी पोर्ट को अक्षम करने के लिए एक कट्टरपंथी तरीके पर विचार नहीं कर रहे हैं। ) माउस, कीबोर्ड, प्रिंटर, आदि जैसे USB उपकरणों को प्रभावित किए बिना केवल USB ड्राइव के उपयोग को प्रोग्रामेटिक रूप से ब्लॉक करना संभव है (जिन्हें हटाने योग्य डिस्क के रूप में पहचाना नहीं जाता है)।

यदि आपके AD डोमेन की अवसंरचना निम्नलिखित आवश्यकताओं को पूरा करती है, तो USB डिवाइस अवरोधन नीति काम करेगी:

- सक्रिय निर्देशिका स्कीमा संस्करण — Windows Server 2008 या नया;नोट . समूह नीतियों का सेट विंडोज़ पर हटाने योग्य मीडिया की स्थापना और उपयोग को नियंत्रित करने की अनुमति देता है जो केवल AD संस्करण 44 में दिखाई देता है।

- डेस्कटॉप ओएस -विंडोज 7 या नया।

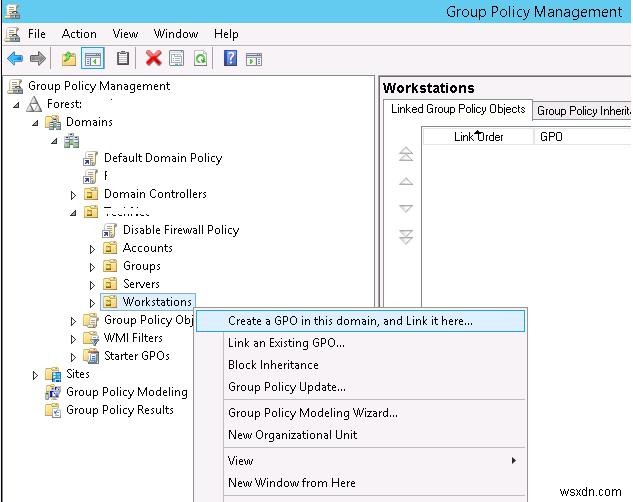

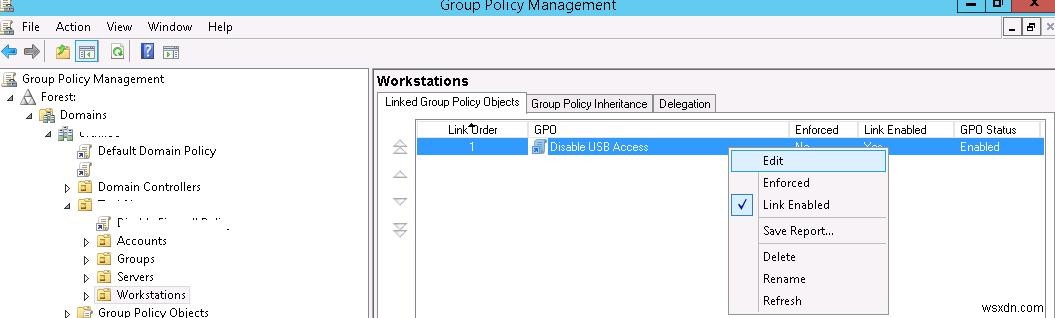

हम एक निश्चित AD कंटेनर (OU) में सभी कंप्यूटरों के लिए USB- ड्राइव के उपयोग को प्रतिबंधित करने जा रहे हैं। आप USB ब्लॉक नीति को पूरे डोमेन पर लागू कर सकते हैं, लेकिन यह सर्वर और अन्य तकनीकी उपकरणों को प्रभावित करेगा। मान लेते हैं कि हम कार्यस्थानों . नामक OU पर नीति लागू करना चाहते हैं . ऐसा करने के लिए, GPO प्रबंधन कंसोल खोलें (gpmc.msc ), OU वर्कस्टेशन पर राइट-क्लिक करें और एक नई नीति बनाएं (इस डोमेन में GPO बनाएं और इसे यहां लिंक करें। )

युक्ति . स्टैंड-अलोन कंप्यूटर के मामले में, यूएसबी-डिवाइस प्रतिबंध नीति को स्थानीय समूह नीति संपादक का उपयोग करके संपादित किया जा सकता है - gpedit.msc . स्थानीय समूह नीति संपादक विंडोज होम संस्करणों में उपलब्ध नहीं है, लेकिन आप इसे इस तरह स्थापित कर सकते हैं:विंडोज 10 होम पर gpedit.msc कैसे सक्षम करें।

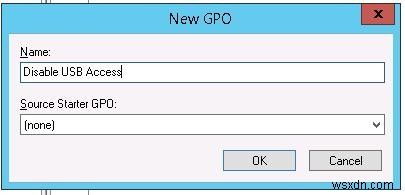

GPO नाम "USB एक्सेस अक्षम करें" . सेट करें ।

GPO सेटिंग संशोधित करें (संपादित करें )।

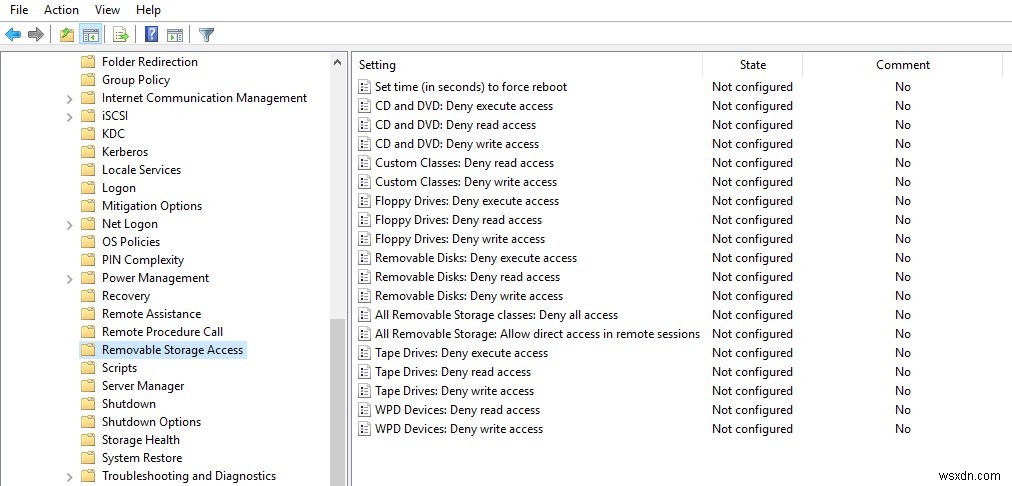

बाह्य संग्रहण उपकरणों को अवरुद्ध करने की सेटिंग GPO के उपयोगकर्ता और कंप्यूटर दोनों अनुभागों में उपलब्ध हैं:

- उपयोगकर्ता कॉन्फ़िगरेशन -> नीतियां -> व्यवस्थापकीय टेम्पलेट -> सिस्टम -> हटाने योग्य संग्रहण एक्सेस।

- कंप्यूटर कॉन्फ़िगरेशन -> नीतियां -> व्यवस्थापकीय टेम्पलेट -> सिस्टम -> हटाने योग्य संग्रहण एक्सेस।

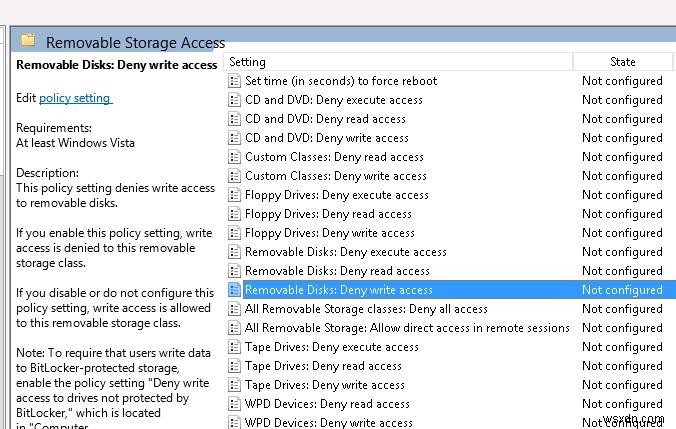

हटाने योग्य संग्रहण पहुंच . में अनुभाग में, कई नीतियां हैं जो आपको विभिन्न प्रकार के भंडारण वर्गों के उपयोग को अक्षम करने की अनुमति देती हैं - सीडी/डीवीडी, एफडीडी, यूएसबी-डिवाइस, टेप, आदि।

- सीडी और डीवीडी:एक्जीक्यूट एक्सेस से इनकार करें।

- सीडी और डीवीडी:पढ़ने की पहुंच से इनकार करें।

- सीडी और डीवीडी:लिखने से मना करें।

- कस्टम कक्षाएं:पढ़ने की पहुंच से इनकार करें।

- कस्टम कक्षाएं:लिखने की पहुंच से इनकार करें।

- फ्लॉपी ड्राइव:एक्जीक्यूट एक्सेस से इनकार करें।

- फ्लॉपी ड्राइव:पढ़ने की पहुंच से इनकार करें।

- फ्लॉपी ड्राइव:लिखने की पहुंच से इनकार करें।

- हटाने योग्य डिस्क:एक्ज़िक्यूट एक्सेस से इनकार करें।

- हटाने योग्य डिस्क:पढ़ने की पहुंच से इनकार करें।

- हटाने योग्य डिस्क:लिखने की पहुंच से इनकार करें।

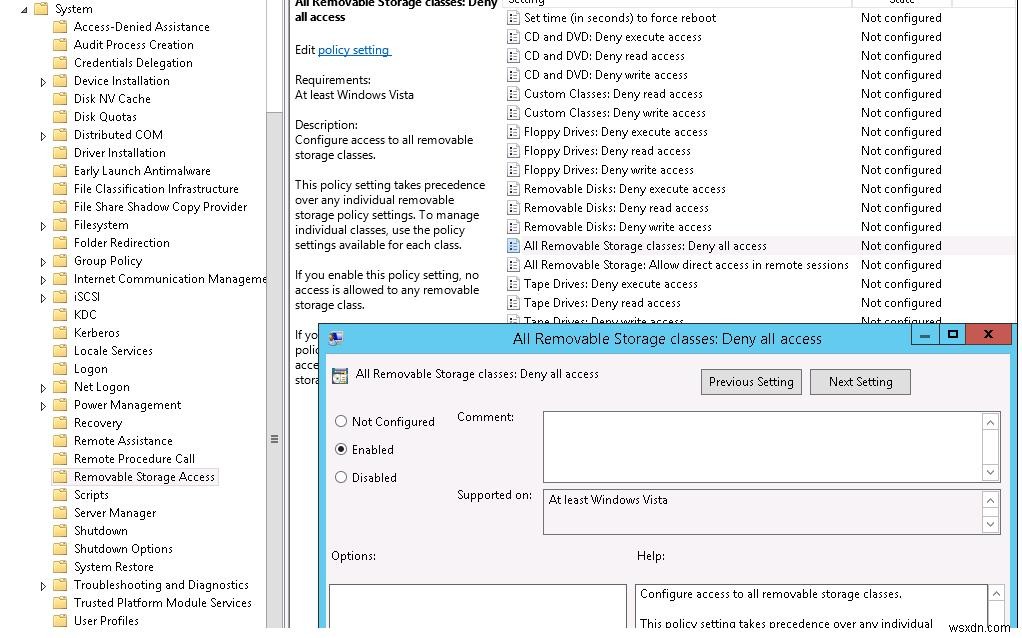

- सभी रिमूवेबल स्टोरेज क्लास:सभी एक्सेस से इनकार करें।

- सभी हटाने योग्य संग्रहण:दूरस्थ सत्रों में सीधे पहुंच की अनुमति दें।

- टेप ड्राइव:एक्जीक्यूट एक्सेस से इनकार करें।

- टेप ड्राइव:पढ़ने की पहुंच से इनकार करें।

- टेप ड्राइव:लिखने की पहुंच से इनकार करें।

- विंडोज पोर्टेबल डिवाइस - इस वर्ग में स्मार्टफोन, टैबलेट, प्लेयर आदि शामिल हैं।

- WPD उपकरण:लेखन पहुंच से इनकार करें।

जैसा कि आप देख सकते हैं, आप प्रत्येक डिवाइस वर्ग के लिए निष्पादन योग्य फ़ाइलों को लॉन्च करने से इनकार कर सकते हैं (कंप्यूटर को वायरस से बचाएं), डेटा पढ़ने और बाहरी मीडिया पर फ़ाइलों को लिखने / संपादित करने पर रोक लगाएं।

"सबसे मजबूत" प्रतिबंध नीति — सभी हटाने योग्य संग्रहण वर्ग:सभी एक्सेस से इनकार करें - सभी प्रकार के बाहरी भंडारण उपकरणों तक पहुंच को पूरी तरह से अक्षम करने की अनुमति देता है। नीति चालू करने के लिए, इसे खोलें और सक्षम करें check को चेक करें ।

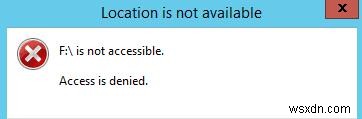

क्लाइंट कंप्यूटरों पर नीति को सक्षम और अद्यतन करने के बाद (gpupdate /force ), ओएस कनेक्टेड बाहरी उपकरणों (न केवल यूएसबी डिवाइस, बल्कि किसी भी बाहरी ड्राइव) का पता लगाता है, लेकिन उन्हें खोलने का प्रयास करते समय, एक त्रुटि दिखाई देती है:

Location is not available Drive is not accessible. Access is denied.

उसी नीति अनुभाग में, आप बाहरी USB ड्राइव के उपयोग पर अधिक लचीले प्रतिबंधों को कॉन्फ़िगर कर सकते हैं।

उदाहरण के लिए, यूएसबी फ्लैश ड्राइव और अन्य प्रकार के यूएसबी ड्राइव पर डेटा लिखने से रोकने के लिए, आपको नीति को सक्षम करना चाहिए हटाने योग्य डिस्क:लिखने की पहुंच से इनकार करें .

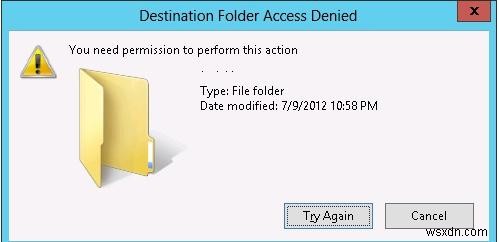

इस मामले में, उपयोगकर्ता USB फ्लैश ड्राइव से डेटा को पढ़ने में सक्षम होंगे, लेकिन जब वे इसमें जानकारी लिखने का प्रयास करेंगे, तो उन्हें एक एक्सेस अस्वीकृत त्रुटि प्राप्त होगी:

Destination Folder Access Denied You need permission to perform this action

आप हटाने योग्य डिस्क:पहुंच से इनकार करें का उपयोग करके निष्पादन योग्य और स्क्रिप्ट फ़ाइलों को USB-ड्राइव से चलने से रोक सकते हैं नीति।

विशिष्ट उपयोगकर्ताओं के लिए GPO के माध्यम से USB डिस्क अक्षम करना

अक्सर व्यवस्थापकों को छोड़कर डोमेन के सभी उपयोगकर्ताओं के लिए USB ड्राइव को ब्लॉक करना आवश्यक होता है।

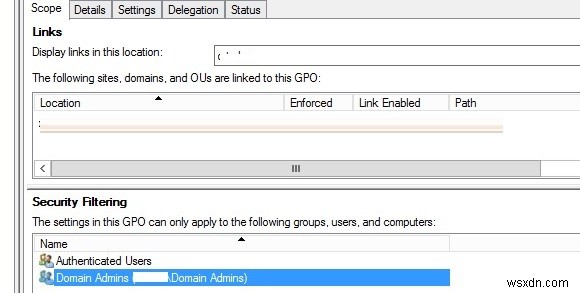

ऐसा करने का सबसे आसान तरीका है सुरक्षा फ़िल्टरिंग . का उपयोग करना जीपीओ में। उदाहरण के लिए, यूएसबी ब्लॉक नीति को डोमेन एडमिन समूह पर लागू होने से रोकने के लिए:

- अपना USB एक्सेस अक्षम करें चुनें समूह नीति प्रबंधन कंसोल में नीति;

- सुरक्षा फ़िल्टरिंग . में अनुभाग में, डोमेन व्यवस्थापक जोड़ें समूह;

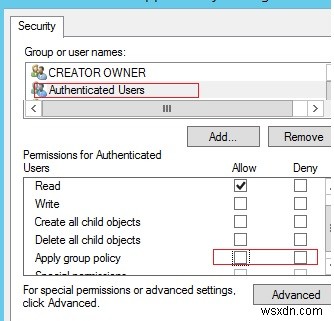

- प्रतिनिधिमंडल पर जाएं टैब पर क्लिक करें और उन्नत . पर क्लिक करें . सुरक्षा सेटिंग संपादक में, निर्दिष्ट करें कि डोमेन व्यवस्थापक समूह को इस GPO को लागू करने की अनुमति नहीं है (समूह नीति लागू करें – अस्वीकार करें )।

एक और कार्य हो सकता है - आपको उपयोगकर्ताओं के एक निश्चित समूह को छोड़कर सभी के लिए बाहरी USB ड्राइव के उपयोग की अनुमति देने की आवश्यकता है। एक सुरक्षा समूह "USB से इनकार करें" बनाएं और इस समूह को GPO की सुरक्षा सेटिंग्स में जोड़ें। इस समूह के लिए, GPO को पढ़ने और लागू करने के लिए अनुमतियाँ सेट करें, और प्रमाणित उपयोगकर्ताओं के लिए केवल पढ़ने की अनुमति छोड़ दें या डोमेन कंप्यूटर समूह (समूह नीति लागू करें . को अनचेक करके चेकबॉक्स)।

रजिस्ट्री और समूह नीति प्राथमिकताओं के माध्यम से USB और हटाने योग्य उपकरणों को अवरोधित करना

आप समूह नीति वरीयता (जीपीपी) के माध्यम से ऊपर चर्चा की गई नीतियों द्वारा निर्धारित रजिस्ट्री सेटिंग्स को कॉन्फ़िगर करके बाहरी उपकरणों तक पहुंच को अधिक लचीले ढंग से नियंत्रित कर सकते हैं। उपरोक्त सभी नीतियां HKLM . में कुछ रजिस्ट्री कुंजियों के अनुरूप हैं (या HKCU ) \SOFTWARE\Policies\Microsoft\Windows\RemovableStorageDevices कुंजी (डिफ़ॉल्ट रूप से यह रजिस्ट्री कुंजी अनुपलब्ध है)।

इन नीतियों में से किसी एक को सक्षम करने के लिए, आपको निर्दिष्ट कुंजी में उस डिवाइस वर्ग के नाम के साथ एक नई उपकुंजी बनानी होगी जिसे आप (कॉलम 2) और REG_DWORD पैरामीटर तक पहुंच को बाधा प्रकार के साथ अवरुद्ध करना चाहते हैं (Deny_Read , अस्वीकार करें_लिखें या अस्वीकार करें_निष्पादित करें ) अगर इस पैरामीटर का मान 1 . के बराबर है , USB प्रतिबंध सक्रिय है, यदि 0 - इस उपकरण वर्ग पर कोई पुनरावर्तन नहीं है।

| नीति का नाम | डिवाइस क्लास GUID | रजिस्ट्री पैरामीटर नाम |

| फ्लॉपी ड्राइव: पढ़ने की पहुंच से इनकार करें | {53f56311-b6bf-11d0-94f2-00a0c91efb8b} | अस्वीकार करें_पढ़ें |

| फ्लॉपी ड्राइव: लिखने से मना करें | {53f56311-b6bf-11d0-94f2-00a0c91efb8b} | अस्वीकार करें_लिखें |

| CD और DVD: पढ़ने से मना करें | {53f56308-b6bf-11d0-94f2-00a0c91efb8b} | अस्वीकार करें_पढ़ें |

| CD और DVD: लिखने से मना करें | {53f56308-b6bf-11d0-94f2-00a0c91efb8b} | अस्वीकार करें_लिखें |

| हटाने योग्य डिस्क: पढ़ने की पहुंच से इनकार करें | {53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | अस्वीकार करें_पढ़ें |

| हटाने योग्य डिस्क: लिखने से मना करें | {53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | अस्वीकार करें_लिखें |

| टेप ड्राइव: पढ़ने की पहुंच से इनकार करें | {53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | अस्वीकार करें_पढ़ें |

| टेप ड्राइव: लिखने से मना करें | {53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | अस्वीकार करें_लिखें |

| WPD डिवाइस: पढ़ने की पहुंच से इनकार करें | {6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} | अस्वीकार करें_पढ़ें |

| WPD डिवाइस: लिखने से मना करें | {6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} | अस्वीकार करें_लिखें |

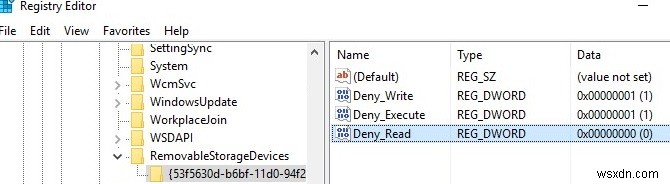

आप मैन्युअल रूप से निर्दिष्ट रजिस्ट्री कुंजियाँ और पैरामीटर बना सकते हैं। नीचे दिए गए स्क्रीनशॉट में, मैंने एक RemovableStorageDevices . बनाया है कुंजी, और एक उपकुंजी जिसका नाम {53f5630d-b6bf-11d0-94f2-00a0c91efb8b} है। REG_DWORD पैरामीटर की मदद से, मैंने USB ड्राइव से लिखने और चलाने पर रोक लगा दी है।

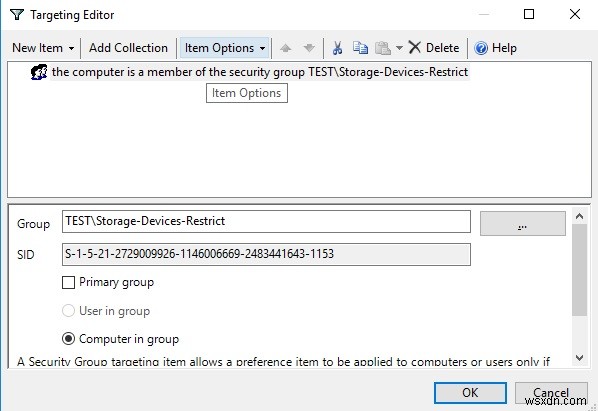

बाहरी USB संग्रहण उपकरणों के उपयोग को प्रतिबंधित करने वाली नीतियों को लचीले ढंग से लागू करने के लिए आप इन रजिस्ट्री कुंजियों और GPP के आइटम-स्तरीय लक्ष्यीकरण का उपयोग कर सकते हैं। आप विशिष्ट AD सुरक्षा समूहों, साइटों, OS संस्करणों, OU पर नीतियां लागू कर सकते हैं (आप WMI फ़िल्टर का भी उपयोग कर सकते हैं)। उदाहरण के लिए, आप संग्रहण-उपकरण-प्रतिबंध . बना सकते हैं डोमेन समूह और उन कंप्यूटर खातों को जोड़ें जिनके लिए आप USB ड्राइव के उपयोग को प्रतिबंधित करना चाहते हैं। यह समूह आपकी GPP नीति में आइटम स्तर लक्ष्यीकरण . में निर्दिष्ट है -> सुरक्षा समूह कंप्यूटर . के साथ अनुभाग समूह विकल्प में। यह उन कंप्यूटरों पर USB अवरोधन नीति लागू करेगा जो इस AD समूह में जोड़े गए हैं।

रजिस्ट्री के माध्यम से USB संग्रहण ड्राइवर अक्षम करें

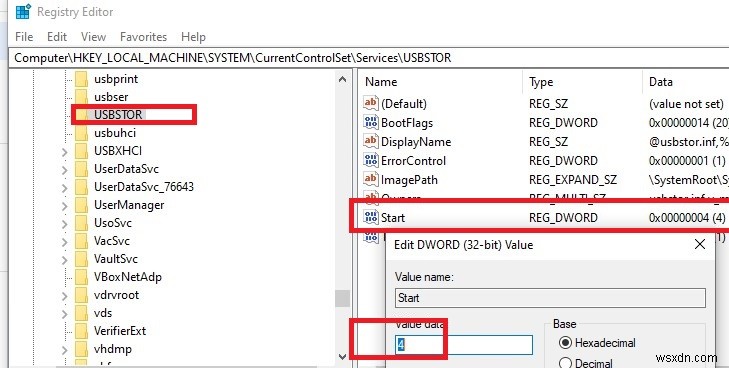

आप USBSTOR (USB मास स्टोरेज ड्राइवर) को पूरी तरह से अक्षम कर सकते हैं ड्राइवर, जो USB संग्रहण उपकरणों का सही ढंग से पता लगाने और उन्हें माउंट करने के लिए आवश्यक है।

स्टैंड-अलोन कंप्यूटर पर, आप प्रारंभ . का मान बदलकर इस ड्राइवर को अक्षम कर सकते हैं रजिस्ट्री पैरामीटर 3 से 4 . आप इसे पावरशेल के माध्यम से कर सकते हैं:

Set-ItemProperty "HKLM:\SYSTEM\CurrentControlSet\services\USBSTOR" -name Start -Value 4

अपने कंप्यूटर को पुनरारंभ करें और अपने USB संग्रहण डिवाइस को कनेक्ट करने का प्रयास करें। अब यह फ़ाइल एक्सप्लोरर या डिस्क प्रबंधन कंसोल में नहीं दिखना चाहिए, और डिवाइस मैनेजर में आपको डिवाइस ड्राइवर इंस्टॉलेशन त्रुटि दिखाई देगी।

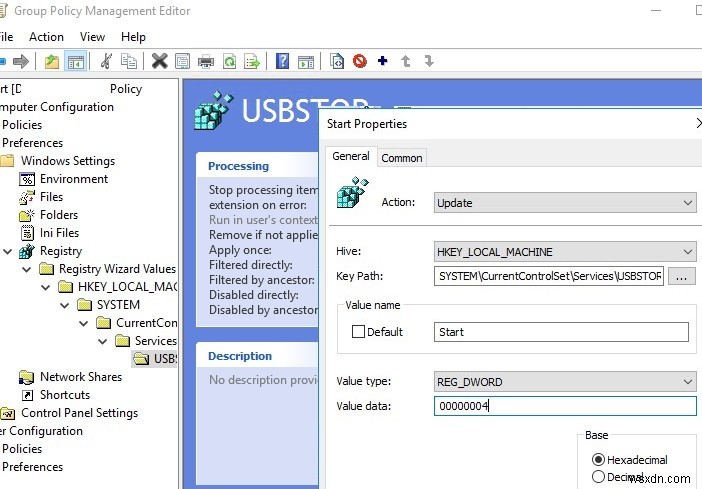

नोट . पुराने Windows XP/Windows Server 2003 में USB ड्राइव को अक्षम करने का यही एकमात्र तरीका है, क्योंकि इन संस्करणों में बाहरी USB उपकरणों तक पहुंच को प्रतिबंधित करने के लिए कोई अलग समूह नीति सेटिंग्स नहीं हैं।आप USBSTOR ड्राइवर को समूह नीति वरीयता का उपयोग करके डोमेन कंप्यूटर पर चलने से अक्षम कर सकते हैं। ऐसा करने के लिए, आपको GPO के माध्यम से रजिस्ट्री में परिवर्तन करने की आवश्यकता है।

इन सेटिंग्स को सभी डोमेन कंप्यूटरों पर लागू किया जा सकता है। एक नई समूह नीति बनाएं, इसे कंप्यूटर के साथ ओयू से लिंक करें और कंप्यूटर कॉन्फ़िगरेशन -> प्राथमिकताएं -> विंडोज सेटिंग्स -> रजिस्ट्री में लिंक करें। अनुभाग में, मानों के साथ एक नया पैरामीटर बनाएं:

- कार्रवाई :अपडेट करें

- हाइव :HKEY_LOCAK_MACHINE

- मुख्य पथ :SYSTEM\CurrentControlSet\Services\USBSTOR

- मान का नाम :प्रारंभ करें

- मान प्रकार :REG_DWORD

- मूल्य डेटा :00000004

केवल एक विशिष्ट USB संग्रहण डिवाइस को कनेक्ट होने दें

आप किसी विशिष्ट (स्वीकृत) USB संग्रहण ड्राइव को अपने कंप्यूटर से कनेक्ट करने की अनुमति देने के लिए एक निश्चित रजिस्ट्री सेटिंग का उपयोग कर सकते हैं। आइए देखें कि इसे कैसे कॉन्फ़िगर किया जा सकता है।

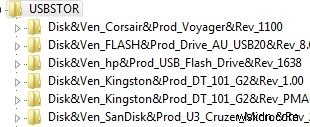

जब आप किसी USB संग्रहण उपकरण को कंप्यूटर से कनेक्ट करते हैं, तो USBSTOR ड्राइवर डिवाइस को स्थापित करता है और HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR के अंतर्गत एक अलग रजिस्ट्री कुंजी बनाता है। . इस रजिस्ट्री कुंजी में USB ड्राइव (उदाहरण के लिए, डिस्क और Ven_Kingstom और Prod_DT_1010_G2 और Rev_12.00) के बारे में जानकारी है।

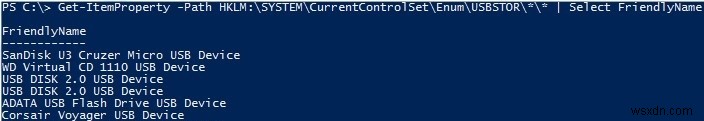

Get-ItemProperty –Path HKLM:\SYSTEM\CurrentControlSet\Enum\USBSTOR\*\*| select FriendlyName

आप पहले से कनेक्टेड USB फ्लैश ड्राइव के लिए सभी रजिस्ट्री कुंजियों को हटा सकते हैं, सिवाय उन्हें छोड़कर जो आपको चाहिए।

फिर आपको USBSTOR रजिस्ट्री कुंजी पर अनुमतियों को बदलने की आवश्यकता है ताकि सभी (सिस्टम और प्रशासकों सहित) के पास केवल पढ़ने की अनुमति हो। परिणामस्वरूप, जब आप किसी USB ड्राइव को कनेक्ट करते हैं, तो अनुमति वाले को छोड़कर, Windows डिवाइस को इंस्टॉल नहीं कर पाएगा।