माइक्रोसॉफ्ट सुरक्षा आधार रेखा अनुशंसित सेटिंग्स शामिल हैं Microsoft Windows वर्कस्टेशन और सर्वर के लिए सुरक्षित कॉन्फ़िगरेशन प्रदान करने और डोमेन नियंत्रकों, सर्वरों, कंप्यूटरों और उपयोगकर्ताओं की सुरक्षा के लिए सुझाव देता है। Microsoft ने सुरक्षा आधार रेखाओं के आधार पर संदर्भ समूह नीति ऑब्जेक्ट और टेम्पलेट विकसित किए हैं। व्यवस्थापक उन्हें अपने AD डोमेन में लागू कर सकते हैं। Microsoft सुरक्षा बेसलाइन GPO में सुरक्षा सेटिंग्स व्यवस्थापकों को नवीनतम वैश्विक सुरक्षा सर्वोत्तम प्रथाओं के अनुसार Windows अवसंरचना की सुरक्षा करने में सक्षम बनाती हैं। इस लेख में हम दिखाएंगे कि आपके डोमेन में Microsoft सुरक्षा बेसलाइन GPO को कैसे लागू किया जाए।

संदर्भ Microsoft सुरक्षा आधार रेखा समूह नीतियां Microsoft सुरक्षा अनुपालन प्रबंधक (SCM) का एक हिस्सा हैं। . SCM एक मुफ़्त उत्पाद है जिसमें Windows और अन्य Microsoft उत्पादों के लिए सर्वोत्तम प्रथाओं और वर्तमान सुरक्षा अनुशंसाओं का विश्लेषण, परीक्षण और लागू करने के लिए कई टूल शामिल हैं।

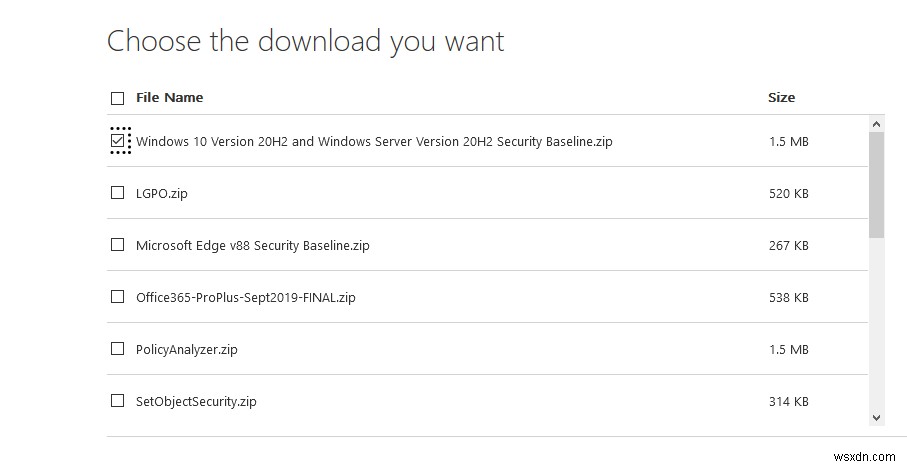

Microsoft सुरक्षा अनुपालन टूलकिट इस लिंक के बाद उपलब्ध है:https://www.microsoft.com/en-us/download/details.aspx?id=55319। आज सुरक्षा अनुपालन टूलकिट में निम्नलिखित उत्पादों के लिए आधार रेखाएं उपलब्ध हैं:

- Windows 10 संस्करण 20H2 और Windows सर्वर संस्करण 20H2

- Windows 10 संस्करण 2004 और Windows सर्वर संस्करण 2004

- Windows 10 संस्करण 1909 और Windows सर्वर संस्करण 1909

- Windows 10 संस्करण 1903 और Windows सर्वर संस्करण 1903

- Windows 10 संस्करण 1809 और Windows सर्वर 2019

- Windows 10 संस्करण 1607 और Windows Server 2016

- माइक्रोसॉफ्ट एज v88

- Office365 ProPlus

- Windows Server 2012 R2

आप ये टूल भी डाउनलोड कर सकते हैं:

- एलजीपीओ स्थानीय GPO सेटिंग्स को प्रबंधित करने के लिए उपयोग किया जाता है;

- नीति विश्लेषक मौजूदा समूह नीतियों का विश्लेषण करने और सुरक्षा आधार रेखा में संदर्भ नीतियों के साथ उनकी तुलना करने का एक उपकरण है;

- सेटऑब्जेक्ट सुरक्षा

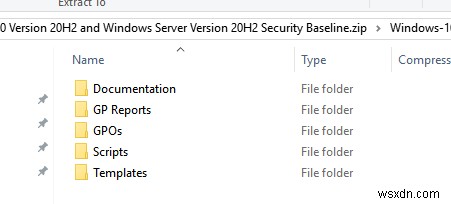

प्रत्येक Windows संस्करण के लिए सुरक्षा आधार रेखा संग्रह में कई फ़ोल्डर होते हैं:

- दस्तावेज़ीकरण सुरक्षा बेसलाइन में लागू सेटिंग्स के विस्तृत विवरण के साथ एक्सएलएसएक्स और पीडीएफ फाइलें शामिल हैं;

- जीपी रिपोर्ट लागू की जाने वाली GPO सेटिंग वाली HTML रिपोर्टें हैं;

- जीपीओ - विभिन्न परिदृश्यों के लिए GPO ऑब्जेक्ट शामिल हैं। आप नीतियों को अपने समूह नीति प्रबंधन (GPMC) कंसोल में आयात कर सकते हैं;

- स्क्रिप्ट डोमेन या स्थानीय नीतियों में GPO सेटिंग्स को आसानी से आयात करने के लिए PowerShell स्क्रिप्ट शामिल हैं:

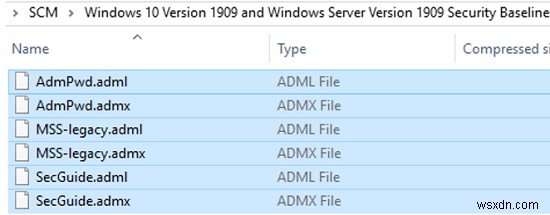

Baseline-ADImport.ps1,Baseline-LocalInstall.ps1,Remove-EPBaselineSettings.ps1,MapGuidsToGpoNames.ps1 - टेम्पलेट्स – अतिरिक्त ADMX/ADML GPO टेम्प्लेट (उदाहरण के लिए,

AdmPwd.admxLAPS के लिए स्थानीय पासवर्ड प्रबंधन सेटिंग्स शामिल हैं,MSS-legacy.admx,SecGuide.admx)

सक्रिय निर्देशिका डोमेन वातावरण में, GPO का उपयोग करके सुरक्षा आधार रेखा को लागू करना आसान है (कार्यसमूह में, आप LGPO.exe उपकरण का उपयोग करके स्थानीय समूह नीति के माध्यम से अनुशंसित सुरक्षा सेटिंग्स लागू कर सकते हैं)।

विभिन्न विंडोज इंफ्रास्ट्रक्चर तत्वों के लिए जीपीओ सुरक्षा बेसलाइन टेम्पलेट हैं:कंप्यूटर, उपयोगकर्ता, डोमेन सर्वर, डोमेन नियंत्रक (वर्चुअल डीसी के लिए एक अलग नीति है), साथ ही साथ इंटरनेट एक्सप्लोरर, बिटलॉकर, क्रेडेंशियल गार्ड, विंडोज डिफेंडर एंटीवायरस सेटिंग्स के लिए नीतियां। विभिन्न परिदृश्यों के लिए कॉन्फ़िगर की गई समूह नीतियां GPOs फ़ोल्डर में स्थित हैं (आप नीचे Windows Server 2019 और Windows 10 1909 के लिए GPO की सूची देख सकते हैं):

- एमएसएफटी इंटरनेट एक्सप्लोरर 11 — कंप्यूटर

- एमएसएफटी इंटरनेट एक्सप्लोरर 11 — उपयोगकर्ता

- एमएसएफटी विंडोज 10 1909 — बिटलॉकर

- एमएसएफटी विंडोज 10 1909 — कंप्यूटर

- एमएसएफटी विंडोज 10 1909 — उपयोगकर्ता

- एमएसएफटी विंडोज 10 1909 और सर्वर 1909 — डिफेंडर एंटीवायरस

- एमएसएफटी विंडोज 10 1909 और सर्वर 1909 — डोमेन सुरक्षा

- MSFT Windows 10 1909 और सर्वर 1909 सदस्य सर्वर — क्रेडेंशियल गार्ड

- MSFT Windows Server 1909 — डोमेन नियंत्रक वर्चुअलाइजेशन आधारित सुरक्षा

- एमएसएफटी विंडोज सर्वर 1909 — डोमेन नियंत्रक

- एमएसएफटी विंडोज सर्वर 1909 — सदस्य सर्वर

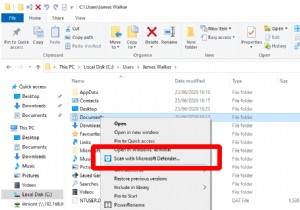

अपने विंडोज संस्करण से मेल खाते सुरक्षा बेसलाइन संस्करण के साथ संग्रह निकालें और समूह नीति प्रबंधन खोलें (gpmc.msc ) कंसोल।

- एडीएमएक्स टेम्प्लेट को अपने डीसी पर SYSVOL पॉलिसीडिफिनिशन फ़ोल्डर (जीपीओ सेंट्रल स्टोर) में कॉपी करें;

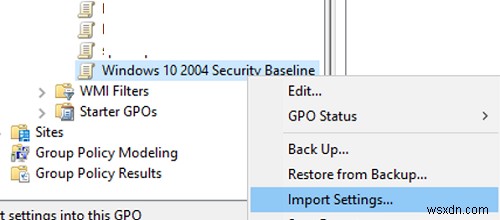

- Windows 10 2004 सुरक्षा बेसलाइन नाम से एक नया GPO बनाएं;

- GPO पर राइट-क्लिक करें और आयात सेटिंग select चुनें;

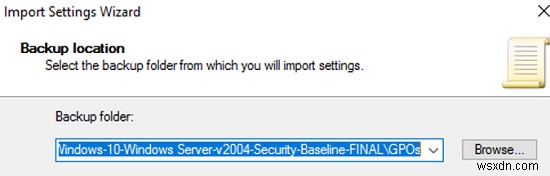

- बैकअप स्थान के रूप में अपने Windows संस्करण के लिए सुरक्षा बेसलाइन फ़ाइल के लिए पथ निर्दिष्ट करें (उदाहरण के लिए,

C:\Tools\SCM\Windows 10 Version 2004 and Windows Server Version 2004 Security Baseline\Windows-10-Windows Server-v2004-Security-Baseline-FINAL\GPOs);

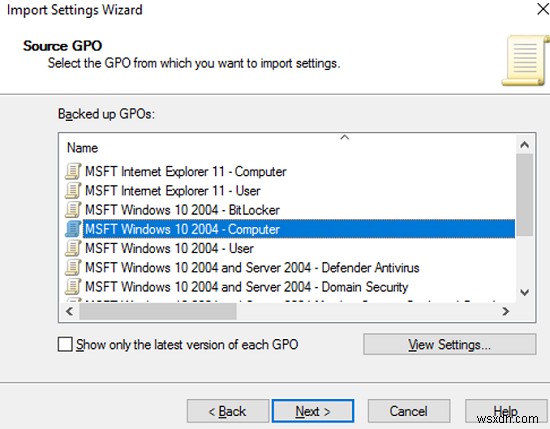

- आप नीति टेम्पलेट्स की एक सूची देखेंगे। हमारे मामले में, मैं कंप्यूटर सेटिंग्स के साथ एक नीति आयात करूंगा। MSFT Windows 10 2004 – कंप्यूटर . चुनें (सेटिंग देखें . का उपयोग करके बटन, आप नीति सेटिंग को gpresult रिपोर्ट के रूप में देख सकते हैं);

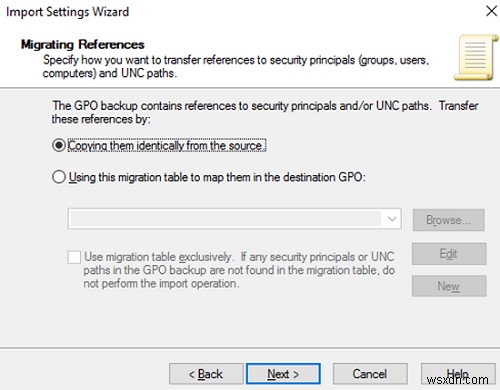

- फिर आपको सुरक्षा वस्तुओं और UNC पथों के संदर्भ लिंक को माइग्रेट करने का तरीका चुनने के लिए कहा जाता है। चूंकि नीति नई है, इसलिए उन्हें स्रोत से समान रूप से कॉपी करना चुनें;

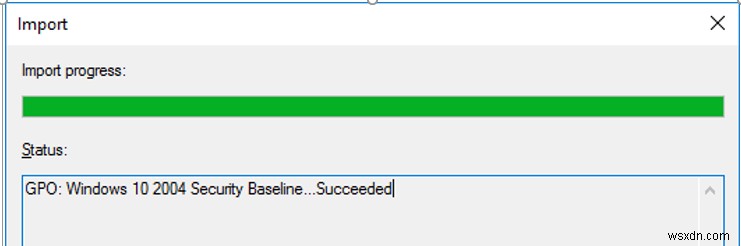

- फिर Windows 10 2004 चलाने वाले कंप्यूटरों के लिए संदर्भ सुरक्षा बेसलाइन नीति सेटिंग्स आपके GPO में आयात की जाएंगी।

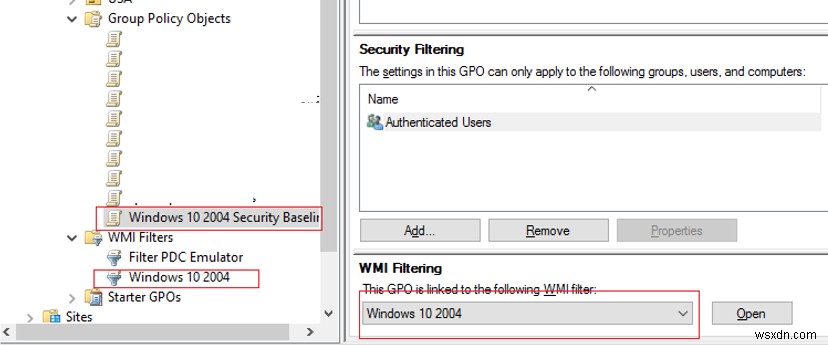

समूह नीति ऑब्जेक्ट को केवल विशिष्ट Windows बिल्ड चलाने वाले कंप्यूटरों पर लागू करने के लिए, GPO WMI फ़िल्टर का उपयोग करें। उदाहरण के लिए, Windows 10 2004 के लिए आप निम्न WMI फ़िल्टर का उपयोग कर सकते हैं:

Select Version,ProductType from Win32_OperatingSystem WHERE Version LIKE "10.0.19041%" and ProductType = "1" जैसा है

अपनी नीति पर फ़िल्टर लागू करें और नीति को उस संगठनात्मक इकाई से लिंक करें जिसकी आपको आवश्यकता है।

उपयोगकर्ता कंप्यूटरों पर सुरक्षा आधार रेखा लागू करने से पहले, सुझाई गई सेटिंग्स को अच्छी तरह से जांचें और पहले उन्हें परीक्षण उपयोगकर्ताओं या कंप्यूटरों के साथ एक OU पर लागू करें। यदि आवश्यक हो, तो आप सुरक्षा आधार रेखा द्वारा सुझाई गई कुछ सेटिंग्स को अक्षम कर सकते हैं। परीक्षण कंप्यूटरों पर सुरक्षा बेसलाइन सेटिंग्स का सफलतापूर्वक परीक्षण करने के बाद ही, आप उन्हें अपने डोमेन के सभी कंप्यूटरों/सर्वर पर लागू कर सकते हैं।

सुरक्षा आधार रेखा में दर्जनों या सैकड़ों सेटिंग्स शामिल हैं। हम एक लेख में उन पर चर्चा करने में सक्षम नहीं हैं। आइए उन सुरक्षा सेटिंग्स पर विचार करें जिन्हें हमने woshub.com पर अन्य लेखों में शामिल किया है:

- कार्यक्रम प्रारंभ और स्थापना नियमों का प्रबंधन:AppLocker (सॉफ़्टवेयर प्रतिबंध नीतियां), UAC और Windows इंस्टालर

- डोमेन पासवर्ड और खाता लॉकआउट नीतियां

- खाते पर विशेष प्रतिबंध

- गुमनाम पहुंच प्रतिबंध

- ऑडिट नीति सेटिंग सभी घटनाओं और उपयोगकर्ता लॉगऑन इतिहास के बारे में जानकारी प्राप्त करने के लिए

- एलएसए मेमोरी सुरक्षा

- परिधीय उपकरणों तक पहुंच (प्रिंटर और यूएसबी स्थापना नीतियों सहित)

- NetBIOS और NTLM प्रोटोकॉल को अक्षम करना

- दूरस्थ सहायता की सेटिंग, शैडो कनेक्शन, RDS टाइमआउट, CredSSP Oracle रेमेडियेशन

- पावरशेल निष्पादन नीति

- Windows त्रुटि रिपोर्टिंग का कॉन्फ़िगरेशन

- Windows फ़ायरवॉल नियमों का प्रबंधन

- WinRM सेटिंग

- अंतर्निहित व्यवस्थापक खाते को अक्षम करना

- कठोर UNC पथ नीति

- एसएमबीवी1 को अक्षम करना

अहस्ताक्षरित स्क्रिप्ट को चलने दें:

Set-ExecutionPolicy -Scope Process Unrestricted

नीति लागू करें:Baseline-LocalInstall.ps1 -Win10NonDomainJoined

Microsoft सुरक्षा बेसलाइन सेटिंग्स आपके विंडोज इन्फ्रास्ट्रक्चर की सुरक्षा को बढ़ा सकती हैं और यह सुनिश्चित करने में मदद करती हैं कि आपके कॉर्पोरेट नेटवर्क पर सभी कंप्यूटरों (नए सहित) पर समान सेटिंग्स लागू हों।