NTLM (NT LAN प्रबंधक) का उपयोग मूल Microsoft प्रमाणीकरण प्रोटोकॉल के रूप में काफी लंबे समय से किया जा रहा है:Windows NT के बाद से। हालाँकि Microsoft ने Windows 2000 में एक अधिक सुरक्षित Kerberos प्रमाणीकरण प्रोटोकॉल पेश किया, NTLM (आमतौर पर, यह NTLMv2 है) अभी भी व्यापक रूप से Windows डोमेन नेटवर्क पर प्रमाणीकरण के लिए उपयोग किया जाता है। इस लेख में, हम इस बात पर विचार करेंगे कि कैसे NTLMv1 और NTLMv2 प्रोटोकॉल को अक्षम करें और अपने सक्रिय निर्देशिका डोमेन में Kerberos का उपयोग शुरू करें।

मुख्य NTLMv1 समस्याएं:

- कमजोर एन्क्रिप्शन;

- एलएसए सेवा की स्मृति में पासवर्ड हैश संग्रहीत करना जिसे विभिन्न उपकरणों (जैसे मिमिकेट्ज़) का उपयोग करके निकाला जा सकता है और फिर हैश का उपयोग आगे के हमलों के लिए किया जा सकता है;

- सर्वर और क्लाइंट के बीच पारस्परिक प्रमाणीकरण की अनुपस्थिति जिसके परिणामस्वरूप डेटा अवरोधन हमले और नेटवर्क संसाधनों तक अनधिकृत पहुंच होती है (कुछ उपकरण जैसे कि प्रत्युत्तर नेटवर्क पर भेजे गए एनटीएलएम डेटा को कैप्चर कर सकते हैं और नेटवर्क संसाधनों तक पहुंचने के लिए उनका उपयोग कर सकते हैं);

- और अन्य कमजोरियां।

उनमें से कुछ को अगले संस्करण NTLMv2 . में ठीक किया गया था जो अधिक सुरक्षित एन्क्रिप्शन एल्गोरिदम का उपयोग करता है और लोकप्रिय NTLM हमलों को रोकने की अनुमति देता है। NTLMv1 और LM प्रमाणीकरण प्रोटोकॉल Windows 7 / Windows Server 2008 R2 से प्रारंभ करके डिफ़ॉल्ट रूप से अक्षम होते हैं।

NTLMv2 को बाध्य करने के लिए GPO को कॉन्फ़िगर करना

यदि आपने अपने डोमेन में NTLM के उपयोग को रोकने के बारे में सोचा है, तो सबसे पहले, आपको यह सुनिश्चित करना होगा कि आप इसके अधिक असुरक्षित संस्करण का उपयोग नहीं कर रहे हैं - NTLMv1 . आपके नेटवर्क में कई पुराने डिवाइस या सेवाएं हो सकती हैं जो अभी भी NTLMv2 (या Kerberos) के बजाय NTLMv1 प्रमाणीकरण का उपयोग कर रहे हैं। इसलिए, इसे पूरी तरह से अक्षम करने से पहले, इस आलेख में NTLM प्रमाणीकरण ईवेंट ऑडिट अनुभाग पढ़ें।

छोटे ओपन सोर्स उत्पाद, विभिन्न नेटवर्क स्कैनर के पुराने मॉडल (जो स्कैन को साझा नेटवर्क फ़ोल्डर में सहेजते हैं), कुछ NAS डिवाइस और अन्य पुराने हार्डवेयर, सॉफ़्टवेयर और OS में NTLMv1 को अक्षम करते समय प्रमाणीकरण समस्या होने की संभावना है।सबसे पहले, डोमेन व्यवस्थापक को यह सुनिश्चित करने की आवश्यकता है कि एनटीएलएम और एलएम प्रोटोकॉल डोमेन में प्रमाणीकरण के लिए उपयोग करने के लिए निषिद्ध हैं, क्योंकि कुछ मामलों में एक हमलावर एनटीएलएम/एलएम अनुरोध की प्रतिक्रिया प्राप्त करने के लिए विशेष अनुरोधों का उपयोग कर सकता है।

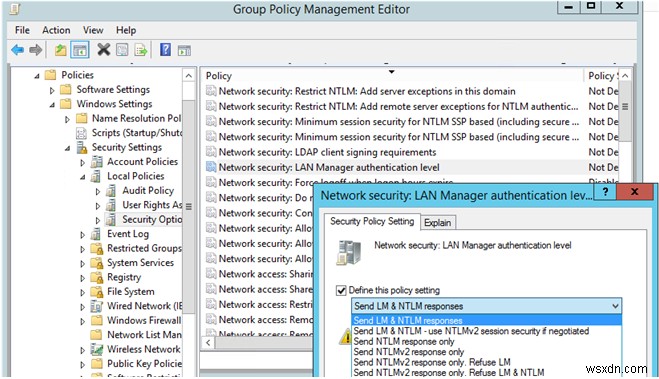

आप डोमेन (या स्थानीय) नीति का उपयोग करके पसंदीदा प्रमाणीकरण प्रकार सेट कर सकते हैं। समूह नीति प्रबंधन संपादक (gpmc.msc) खोलें और डिफ़ॉल्ट डोमेन नीति संपादित करें। GPO अनुभाग कंप्यूटर कॉन्फ़िगरेशन -> नीतियां -> Windows सेटिंग -> सुरक्षा सेटिंग -> स्थानीय नीतियां -> सुरक्षा विकल्प पर जाएं और नीति खोजें नेटवर्क सुरक्षा:LAN प्रबंधक प्रमाणीकरण स्तर ।

नीति सेटिंग में 6 विकल्प हैं:

- एलएम और एनटीएलएम प्रतिक्रियाएं भेजें;

- एलएम और एनटीएलएम प्रतिक्रियाएं भेजें - बातचीत के दौरान एनटीएलएमवी2 सत्र सुरक्षा का उपयोग करें;

- केवल NTLM प्रतिक्रिया भेजें;

- केवल NTLMv2 प्रतिक्रिया भेजें;

- केवल NTLMv2 प्रतिक्रिया भेजें। एलएम से इंकार;

- केवल NTLMv2 प्रतिक्रिया भेजें। एलएम और एनटीएलएम से इनकार करें।

NTLM प्रमाणीकरण का उपयोग करने की नीतियां उनके सुरक्षा सुधार के क्रम में दी गई हैं। डिफ़ॉल्ट रूप से, Windows 7 और नए OS केवल NTLMv2 प्रतिसाद भेजें विकल्प का उपयोग करते हैं . यदि यह विकल्प सक्षम है, तो क्लाइंट कंप्यूटर NTLMv2 प्रमाणीकरण का उपयोग करते हैं, लेकिन AD डोमेन नियंत्रक LM, NTLM और NTLMv2 अनुरोध स्वीकार करते हैं।

NTLMv2 का उपयोग किया जा सकता है यदि Kerberos प्रोटोकॉल काम नहीं करता है, कुछ कार्यों के लिए (उदाहरण के लिए, डोमेन से जुड़े कंप्यूटरों पर स्थानीय समूहों और खातों का प्रबंधन करते समय) या कार्यसमूहों में।आप पॉलिसी मान को सबसे सुरक्षित 6 विकल्प में बदल सकते हैं:“केवल NTLMv2 प्रतिक्रिया भेजें। एलएम और एनटीएलएम से इनकार करें " यदि आप इस सेटिंग को डोमेन नियंत्रकों पर कॉन्फ़िगर करते हैं, तो वे सभी LM और NTLMv1 अनुरोधों को अस्वीकार कर देंगे।

आप रजिस्ट्री के माध्यम से NTLMv1 को अक्षम भी कर सकते हैं। ऐसा करने के लिए, LmCompatibilityLevel . नाम से एक DWORD पैरामीटर बनाएं और रजिस्ट्री कुंजी में मान 0-5 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa . मान 5 नीति विकल्प से मेल खाता है "केवल NTLMv2 प्रतिक्रिया भेजें। एलएम एनटीएलएम से इनकार करें"।

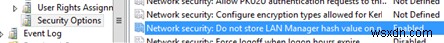

सुनिश्चित करें कि नेटवर्क सुरक्षा:अगले पासवर्ड परिवर्तन पर LAN प्रबंधक हैश मान संग्रहीत न करें नीति समान GPO अनुभाग में सक्षम है। यह डिफ़ॉल्ट रूप से विंडोज विस्टा / विंडोज सर्वर 2008 से शुरू होता है और एलएम हैश बनाने से रोकता है।

इस नीति को अपने डोमेन नियंत्रकों पर लागू करना न भूलें।

यदि आपने सुनिश्चित किया है कि आप NTLMv1 का उपयोग नहीं कर रहे हैं, तो आप आगे जा सकते हैं और NTLMv2 को अक्षम करने का प्रयास कर सकते हैं। NTLMv2 एक अधिक सुरक्षित प्रमाणीकरण प्रोटोकॉल है, लेकिन यह सुरक्षा के मामले में केर्बेरोज से बहुत पीछे है (हालाँकि NTLMv1 की तुलना में NTLMv2 में कम कमजोरियाँ हैं, लेकिन अभी भी डेटा को कैप्चर करने और पुन:उपयोग करने का एक मौका है, साथ ही यह समर्थन नहीं करता है) आपसी प्रमाणीकरण)।

NTLM को अक्षम करने का मुख्य जोखिम लीगेसी या गलत तरीके से कॉन्फ़िगर किए गए अनुप्रयोगों का संभावित उपयोग है जो अभी भी NTLM प्रमाणीकरण का उपयोग कर सकते हैं। इस मामले में, आपको Kerberos पर स्विच करने के लिए उन्हें एक विशेष तरीके से अपडेट या कॉन्फ़िगर करना होगा।

NTLM प्रमाणीकरण ऑडिट लॉगिंग कैसे सक्षम करें?

इससे पहले कि आप अपने डोमेन में NTLM को पूरी तरह से अक्षम कर सकें और Kerberos पर स्विच कर सकें, सुनिश्चित करें कि डोमेन में कोई ऐप नहीं बचा है जिसके लिए NTLM प्रमाणीकरण की आवश्यकता है और उसका उपयोग करें।

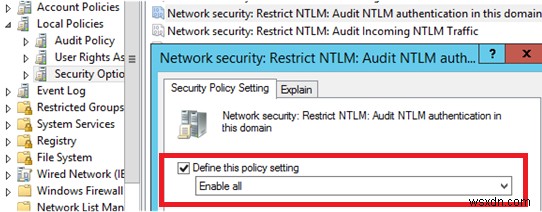

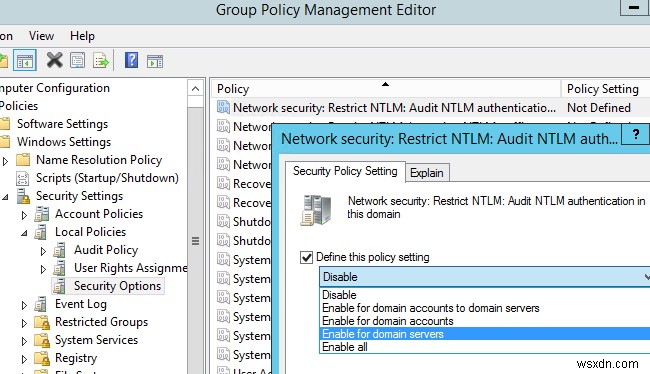

NTLM प्रमाणीकरण का उपयोग करने वाले खातों या ऐप्स को ट्रैक करने के लिए, आप GPO का उपयोग करके सभी कंप्यूटरों पर ऑडिट लॉगिंग नीतियों को सक्षम कर सकते हैं। कंप्यूटर कॉन्फ़िगरेशन में -> विंडोज सेटिंग्स -> सुरक्षा सेटिंग्स -> स्थानीय नीतियां -> सुरक्षा विकल्प अनुभाग, नेटवर्क सुरक्षा:प्रतिबंधित एनटीएलएम:इस डोमेन में ऑडिट एनटीएलएम प्रमाणीकरण ढूंढें और सक्षम करें। नीति बनाएं और उसका मान सभी सक्षम करें . पर सेट करें

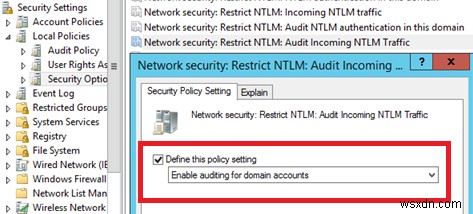

इसी तरह नीति को सक्षम करें नेटवर्क सुरक्षा:NTLM प्रतिबंधित करें:आने वाले NTLM ट्रैफ़िक का ऑडिट करें और इसके मान को डोमेन खातों के लिए ऑडिटिंग सक्षम करें पर सेट करें।

इन नीतियों को सक्षम करने के बाद, एनटीएलएम प्रमाणीकरण का उपयोग करने की घटनाएं एप्लिकेशन और सेवा लॉग-> माइक्रोसॉफ्ट -> विंडोज -> एनटीएलएम में दिखाई देती हैं। ईवेंट व्यूअर. . का अनुभाग

आप प्रत्येक सर्वर पर घटनाओं का विश्लेषण कर सकते हैं या उन्हें केंद्रीय विंडोज इवेंट लॉग कलेक्टर में एकत्र कर सकते हैं।

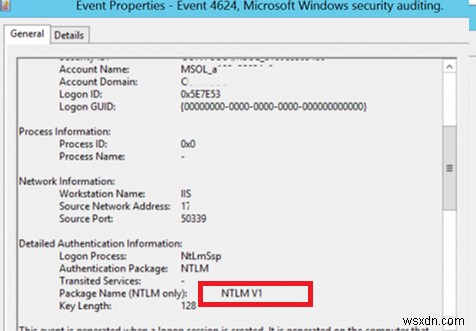

आपको इवेंट आईडी 4624 के साथ स्रोत Microsoft-Windows-Security-Auditing से ईवेंट खोजने की आवश्यकता है – “एक खाता सफलतापूर्वक लॉग ऑन किया गया था ". कृपया "विस्तृत प्रमाणीकरण जानकारी . में जानकारी नोट करें " अनुभाग। अगर वहाँ NTLM . है प्रमाणीकरण पैकेज . में इस उपयोगकर्ता को प्रमाणित करने के लिए NTLM प्रोटोकॉल की तुलना में मान का उपयोग किया गया है।

पैकेज नाम (केवल NTLM) . का मान देखें . यह पंक्ति दिखाती है कि प्रमाणीकरण के लिए कौन सा प्रोटोकॉल (LM, NTLMv1 या NTLMv2) उपयोग किया गया है। इस प्रकार, आपको उन सभी सर्वर/एप्लिकेशन का पता लगाना होगा जो लीगेसी प्रोटोकॉल का उपयोग कर रहे हैं।

उदाहरण के लिए, सभी डोमेन नियंत्रकों पर सभी NTLMv1 प्रमाणीकरण ईवेंट खोजने के लिए, आप निम्न PowerShell स्क्रिप्ट का उपयोग कर सकते हैं:

$ADDCs = Get-ADDomainController -filter

$Now = Get-Date

$Yesterday = $Now.AddDays(-1)

$NewOutputFile = "c:\Events\$($Yesterday.ToString('yyyyddMM'))_AD_NTLMv1_events.log"

function GetEvents($DC){

Write-Host "Searching log on " $DC.HostName

$Events = Get-EventLog "Security" -After $Yesterday.Date -Before $Now.Date -ComputerName $DC.HostName -Message "*V1*" -instanceid 4624

foreach($Event in $Events){

Write-Host $DC.HostName $Event.EventID $Event.TimeGenerated

Out-File -FilePath $NewOutputFile -InputObject "$($Event.EventID), $($Event.MachineName), $($Event.TimeGenerated), $($Event.ReplacementStrings),($Event.message)" -Append

}

}

foreach($DC in $ADDCs){GetEvents($DC)}

आपके द्वारा अपने डोमेन में NTLM का उपयोग करने वाले उपयोगकर्ता और एप्लिकेशन मिलने के बाद, उन्हें Kerberos (संभवतः SPN का उपयोग करके) का उपयोग करने के लिए स्विच करने का प्रयास करें। Kerberos प्रमाणीकरण का उपयोग करने के लिए कुछ अनुप्रयोगों को थोड़ा पुन:कॉन्फ़िगर करने की आवश्यकता होती है (लेख IIS में Kerberos प्रमाणीकरण देखें, Kerberos प्रमाणीकरण के लिए विभिन्न ब्राउज़र कैसे कॉन्फ़िगर करें?) अपने स्वयं के अनुभव से, मैं देखता हूं कि बड़े वाणिज्यिक उत्पाद अभी भी करबरोस के बजाय एनटीएलएम का उपयोग कर रहे हैं, कुछ उत्पादों को अपडेट या कॉन्फ़िगरेशन परिवर्तन की आवश्यकता होती है। यह पता लगाने के बारे में है कि कौन से ऐप्स एनटीएलएम प्रमाणीकरण का उपयोग कर रहे हैं, और अब आपके पास इस सॉफ़्टवेयर और उपकरणों की पहचान करने के लिए प्रासंगिक विधि है।

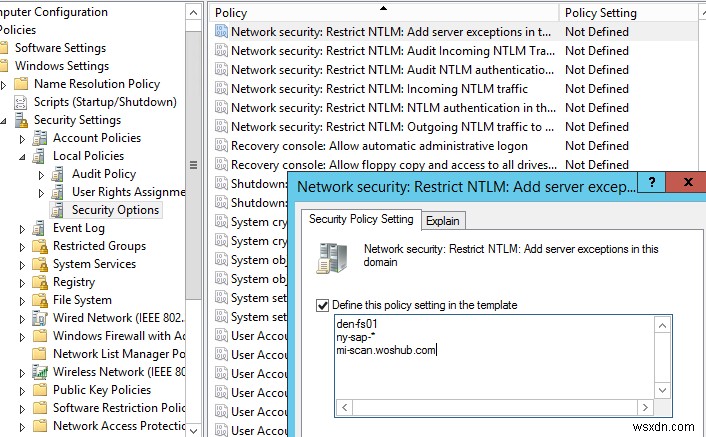

Kerberos प्रमाणीकरण के लिए आपको अपने सर्वर के IP पते के बजाय DNS नाम का उपयोग करना होगा। यदि आप अपने संसाधनों से कनेक्ट करते समय IP पता निर्दिष्ट करते हैं, तो NTLM प्रमाणीकरण का उपयोग किया जाता है।वे ऐप्स जो Kerberos का उपयोग नहीं कर सकते, उन्हें अपवादों में जोड़ा जा सकता है। यह उन्हें एनटीएलएम प्रमाणीकरण का उपयोग करने की अनुमति देगा, भले ही यह डोमेन स्तर पर अक्षम हो। ऐसा करने के लिए, नेटवर्क सुरक्षा:NTLM प्रतिबंधित करें:इस डोमेन में NTLM प्रमाणीकरण के लिए सर्वर अपवाद जोड़ें नीति का प्रयोग किया जाता है। अपवादों की सूची में उन सर्वरों के नाम भी जोड़ें जिन पर NTLM प्रमाणीकरण का उपयोग किया जा सकता है। आदर्श रूप से, यह अपवाद सूची खाली होनी चाहिए। आप वाइल्डकार्ड का उपयोग कर सकते हैं * ।

सक्रिय निर्देशिका डोमेन में NTLM को पूरी तरह प्रतिबंधित कैसे करें?

यह जांचने के लिए कि NTLM के बिना प्रमाणीकरण आपके डोमेन में विभिन्न ऐप्स के लिए कैसे काम करेगा, आप "संरक्षित उपयोगकर्ता" डोमेन समूह में उपयोगकर्ता खाते जोड़ सकते हैं (यह Windows Server 2012 R2 के बाद से उपलब्ध है)। इस सुरक्षा समूह के सदस्य केवल Kerberos (NTLM, डाइजेस्ट प्रमाणीकरण या CredSSP की अनुमति नहीं है) का उपयोग करके प्रमाणित कर सकते हैं। इस प्रकार, आप सत्यापित कर सकते हैं कि Kerberos उपयोगकर्ता प्रमाणीकरण विभिन्न ऐप्स में सही ढंग से काम करता है या नहीं।

फिर आप नेटवर्क सुरक्षा:प्रतिबंधित NTLM:इस डोमेन में NTLM प्रमाणीकरण का उपयोग करके सक्रिय निर्देशिका डोमेन पर NTLM को पूरी तरह से अक्षम कर सकते हैं। नीति।

नीति में 5 विकल्प हैं:

- अक्षम करें: नीति अक्षम है (डोमेन में NTLM प्रमाणीकरण की अनुमति है);

- डोमेन खातों के लिए डोमेन सर्वरों को अस्वीकार करें: डोमेन नियंत्रक डोमेन खातों के अंतर्गत सभी सर्वरों के लिए NTLM प्रमाणीकरण प्रयासों को अस्वीकार करते हैं, और "NTLM अवरुद्ध है" त्रुटि प्रकट होती है;

- डोमेन खातों के लिए मना करें: डोमेन नियंत्रक सभी डोमेन खातों के लिए NTLM प्रमाणीकरण प्रयासों को रोकते हैं, और "NTLM अवरुद्ध है" त्रुटि प्रकट होती है;

- डोमेन सर्वर के लिए मना करें: NTLM प्रमाणीकरण अनुरोध सभी सर्वरों के लिए प्रतिबंधित हैं जब तक कि सर्वर का नाम "नेटवर्क सुरक्षा:प्रतिबंधित NTLM:इस डोमेन में NTLM प्रमाणीकरण के लिए सर्वर अपवाद जोड़ें" नीति में अपवाद सूची में न हो;

- सभी को अस्वीकार करें: डोमेन नियंत्रक सभी डोमेन सर्वर और खातों के लिए सभी NTLM अनुरोधों को ब्लॉक कर देते हैं।

सक्रिय निर्देशिका सुरक्षा को और बेहतर बनाने के लिए, मैं इन लेखों को पढ़ने की अनुशंसा करता हूं:Mimikatz शैली हमलों के खिलाफ शमन, विशेषाधिकार प्राप्त व्यवस्थापक खातों की सुरक्षा, टीसीपी/आईपी पर एलएलएमएनआर और नेटबीओएस को कैसे अक्षम करें।